Krypto-Agilität

Leitfaden: Wie halte ich Verschlüsselung langfristig sicher?

Die Idee, Nachrichten zu verschlüsseln oder zu signieren, ist uralt. So möchte man verhindern, dass die falschen Personen Nachrichten mitlesen oder verändern. Fast ebenso alt wie die Kryptografie selbst ist der Versuch, sie zu brechen. Zwischen diesen beiden Feldern gibt es also ein Wettrennen zwischen immer sichereren Kryptografie-Verfahren und immer besseren Möglichkeiten, diese Verfahren zu brechen.

Neu ist der Ansatz, diesen ewigen Wettlauf zwischen Angriffen und Schutz von vornherein mitzubedenken. Dieser Ansatz nennt sich Krypto-Agilität. Das beinhaltet, dass überall dort, wo Kryptografie genutzt wird, ein Austausch oder ein Update der kryptografische Verfahren schnell und einfach möglich sein muss. Krypto-agil sind also Systeme, die jederzeit anpassungsfähig sind. Auf dieser Seite zeigen wir, wo eigentlich überall Kryptografie genutzt wird, und wie Organisationen krypto-agil werden.

Wozu nutzen wir Kryptografie?

Kryptografische Verfahren ermöglichen uns, sicher digital zu kommunizieren:

- Wir können geheime Daten austauschen, ohne dass sie mitgelesen werden.

- Wir können unser digitales Gegenüber eindeutig identifizieren, ohne getäuscht zu werden

- Wir können auf den Inhalt von Nachrichten vertrauen, ohne befürchten zu müssen, dass sie verändert wurden.

Die vier großen Bedrohungen für Kryptografie

1. Steigerung der Rechenleistung

Moore’s Law besagt, dass sich die Anzahl von Rechenoperation, die auf einem Chip pro Zeiteinheit stattfinden, alle ein bis zwei Jahre verdoppelt. Dies lässt sich ganz grob auch auf die Rechenleistung insgesamt übertragen. So können Daten heute schneller signiert oder verschlüsselt werden als vor einigen Jahren – aber auch die Angriffe auf diese kryptografischen Verfahren sind dadurch beschleunigt worden.

Lösung: Die (Verschlüsselungs-) Schlüssel werden länger, sodass es selbst mit besserer Rechenleistung zu lang dauern würde, sie zu brechen.

2. Protokoll- und Implementierungsfehler

Immer wieder werden sicherheitsrelevante Fehler in bereits genutzter Software gefunden.

Lösung: Patches und Updates installieren. Alle Software aktuell halten und die aktuellen Standards nutzen.

3. Mathematische Fortschritte

Die gegenwärtige Kryptografie fußt auf mathematischen Problemen, die schwierig zu lösen sind – schwierig, aber nicht unmöglich. Vielleicht hat nur noch niemand einen einfachen Lösungsweg gefunden. Je länger erfolglos nach einfachen Lösungswegen dafür gesucht, umso größer wird das Vertrauen in die Schwierigkeit des mathematischen Problems und damit in die Sicherheit des kryptografischen Verfahrens. Wenn jedoch ein einfacher Lösungsweg gefunden wird, ist das kryptografische Verfahren unsicher.

Lösung: Wird ein solcher neuer Angriff bekannt, sollte direkt auf ein kryptografisches Verfahren gewechselt werden, das auf anderen mathematischen Problemen basiert.

4. Quantencomputer

Glichen bisher die Entwicklung besserer kryptografischer Verfahren und besserer Angriffe einem Wettrennen, so stellt die Entwicklung eines praktisch einsatzfähigen Quantencomputers – im wahrsten Sinne des Wortes – einen Quantensprung dar. Auf einen Schlag würde nahezu all unsere heute genutzte Kryptografie unsicher und damit auch ihre Anwendungen, wie beispielsweise sicherer E-Mail-Versand, Online-Banking, sichere Chat-Anwendungen und vieles mehr.

Lösung: Die Lösungen werden gerade erst entwickelt unter dem Stichwort Post-Quanten-Kryptografie. Damit sind verschiedene neue kryptografische Verfahren gemeint, die auch einem Angriff durch einen Quantencomputer standhalten können. In den nächsten Jahren, also für 2023/24, wird die Standardisierung von quanten-resistenter Kryptografie – oder Post-Quanten-Kryptografie – erwartet.

Für sichere digitale Kommunikation gibt es vielfältige Bedrohungen. Diesen kann man wiederum mit besseren kryptografischen Verfahren begegnen. Doch oft geschieht dies nicht, und in der Praxis werden weiterhin veraltete und unsichere Verfahren verwendet. Wie lassen sich die Lösungen von der Theorie in die Praxis übertragen, wie lässt sich Kryptografie dauerhaft sicher halten, wie lassen sich Aktualisierungen schnell und praxistauglich einsetzen? Damit beschäftigt sich Krypto-Agilität.

Was ist Krypto-Agilität?

Krypto-Agilität bezeichnet die Fähigkeit eines Systems oder einer Organisation, die genutzte Kryptografie flexibel anzupassen und so schnell auf neu entdeckte Schwachstellen zu reagieren.

Wie wird Krypto-Agilität umgesetzt?

Für die praktische Umsetzung von Krypto-Agilität müssen unterschiedliche Bereiche von Management über den Einkauf bis in die IT möglichst reibungslos ineinander greifen. Das Ziel ist eine gute Vorbereitung, um im Fall des Falles – also wenn ein kryptografisches Verfahren an Sicherheit verliert – schnelle Änderungen in der genutzten Kryptografie umsetzen zu können. Im Idealfall stehen sogar verschiedene kryptografische Verfahren zur Auswahl, sodass man schnell auf ein anderes wechseln kann, wenn eines zu unsicher geworden ist.

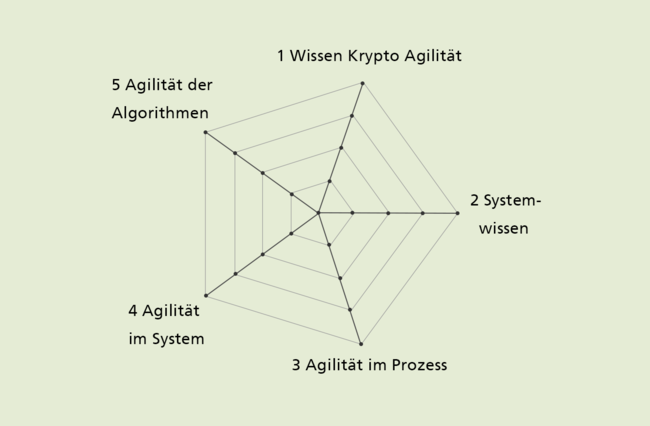

Auf dem Weg zur Umsetzung von Krypto-Agilität unterscheiden wir fünf Handlungsfelder:

1. Wissen über Krypto-Agilität – In der Organisation ist Wissen verfügbar zu verschiedenen heute verwendeten kryptografischen Verfahren und Alternativen, auch der Post-Quanten-Kryptografie, genauso wie theoretisches und praktisches Wissen zu Krypto-Agilität und wie sie umgesetzt werden kann.

Ziel: Es können fundierte Entscheidungen im Bereich der Kryptografie getroffen werden.

2. Systemwissen – es ist geklärt, bekannt und dokumentiert, wer wie verantwortlich ist für welche Teile des Systems, wie sie upgedatet werden können und welche Zugänge dafür nötig sind. Es ist bekannt, wo Kryptografie eingesetzt wird, wie diese aufgerufen wird und welche kryptografischen Algorithmen verwendet werden.

Ziel: Die Organisation ist im eigenen System handlungsfähig mit Blick auf Kryptografie

3. Agilität im Prozess – in der Einrichtung gibt es ein zentrales Gremium, das Entscheidungen zur IT-Sicherheit treffen kann. Es arbeitet anhand von Guidelines, zum Beispiel vom Bundesamt für Sicherheit in der Informationstechnik (BSI), die festlegen, welche kryptografischen Verfahren genutzt werden. Es existieren Prozesse für Updates, die umfangreiches Testen beinhalten.

Ziel: Entscheidungsprozesse sind so aufgebaut, dass sie agiles Handeln in der Kryptografie unterstützen.

4. Agilität im System – auch die Hardware ist modular aufgebaut. Einzelne Komponenten können ohne großen Aufwand ausgetauscht werden. Insbesondere sind Hard- und Software unabhängig voneinander austauschbar. Rechenleistung, Speicher, Schnittstellen – alle Bestandteile des Systems haben genügend Puffer für komplexere Berechnungen und größere Schlüssel, verschlüsselte Nachrichten und Signaturen.

Ziel: Im System sind genügend Kapazitäten für die Nutzung anderer kryptografischer Verfahren vorhanden – auch quantenresistenter Verfahren.

5. Agilität der Algorithmen – die Software ist modular aufgebaut. Einzelne Komponenten können ohne großen Aufwand ausgetauscht werden. Kryptografie wird über abstrakte Schnittstellen genutzt. Es ist möglich, schnell und unkompliziert kryptografische Algorithmen hinzuzufügen und zu entfernen.

Ziel: Es stehen softwareseitig verschiedene kryptografische Algorithmen zur Verfügung, die flexibel genutzt werden können.

Fazit

Was kann heute schon getan werden, um Kryptografie anpassungsfähig zu machen und sie so heute und in Zukunft risikoadäquat einsetzen zu können? Für die nachhaltige Nutzung von Kryptografie kann und sollte heute schon in Krypto-Agilität investiert werden. Allerdings ist maximale Flexibilität an allen Stellen nicht zu empfehlen. Denn mehr Krypto-Agilität bedeutet mehr Komplexität und ermöglicht damit auch neue Angriffsvektoren. Dennoch ist Krypto- Agilität die Möglichkeit, sich heute schon vorzubereiten auf den Umgang mit Angriffen, die noch gar nicht bekannt sind. Die beiden folgenden Checklisten sollen bei der Umsetzung von Krypto-Agilität helfen.

Checkliste: Technische Umsetzung von Krypto-Agilität

- Updates können ausgeführt werden

- Zusätzliche Kapazitäten in Hard- und Software für andere kryptografische Verfahren sind vorhanden

- Zusätzliche Kapazitäten auch für Post-Quanten-Kryptografie

- Hard- und Software sind modular aufgebaut und unabhängig austauschbar

- Kryptografie wird über Schnittstellen genutzt

- Kryptografische Funktionen werden über Bibliotheken verwendet

- Kryptografische Algorithmen können hinzugefügt und ausgeschlossen werden

Checkliste: Organisatorische Umsetzung von Krypto-Agilität

- Kompetenzen in Kryptografie aufbauen

- Kompetenzen in Post-Quanten-Kryptografie aufbauen

- Kompetenzen in Krypto-Agilität aufbauen

- Wissen über das eigene System sammeln

- Selbst genutzte Kryptografie analysieren

- Wissensmanagement etablieren/verbessern

- Zentrales Gremium für Entscheidungen über Kryptografie

- Krypto-Agilität bei Ausschreibungen und Vergaben beachten

- Migration zu Post-Quanten-Kryptografie